Paysage des cybermenaces dans l’industrie de l’aviation en 2023

Grâce à l’expertise de SysDream dans le secteur aérien, nos équipes collectent tout au long de l’année des données issues de la surveillance continue des cyberattaques, des menaces, des acteurs malveillants et des incidents cyber touchants diverses entités de l’industrie aéronautique. Ces entités incluent les aéroports, les compagnies, les fabricants, les associations et les autorités de régulation. Notre approche proactive en Cyber Threat Intelligence (CTI) nous permet d’anticiper et de réagir efficacement face aux cybermenaces qui pèsent sur ce secteur stratégique. Découvrez les chiffres clés reflétant l’état de la menace en 2023 dans le secteur aérien !

À mesure que la technologie continue de s’immiscer davantage dans le secteur aérien, il devient impératif pour les acteurs de cette industrie de donner la priorité aux mesures de cybersécurité. En France, où les compagnies aériennes évoluent au sein d’un environnement complexe entremêlant des considérations économiques, réglementaires et géopolitiques, la vigilance face aux menaces cyber prend une importance cruciale.

Sur le plan géopolitique, les cyberattaques soutenues par des États suscitent des inquiétudes grandissantes, étant potentiellement préjudiciables en raison de leur sophistication et de leurs ressources. Du point de vue économique, les pressions visant à réduire les coûts peuvent inciter les acteurs du secteur aérien à investir dans des technologies moins sûres ou moins fiables. La complexité croissante de la technologie aéronautique rend également difficile pour les organisations de rester informées des dernières menaces et vulnérabilités en matière de cybersécurité.

Par ailleurs, le paysage législatif en constante évolution autour de la cybersécurité vise à protéger les citoyens et les organisations des cyberattaques. En tant qu’opérateurs de services essentiels, les acteurs du secteur aérien doivent se conformer à des règles de sécurité définies par la directive NIS depuis 2018, et NIS 2 depuis 2023, garantissant la gouvernance, la protection et la défense de leurs réseaux et systèmes d’information. Cette conformité implique des obligations telles que la tenue d’une liste de leurs réseaux et systèmes d’information ainsi que la soumission aux contrôles de l’ANSSI.

De manière similaire, le Règlement Général sur la Protection des Données (RGPD) entré en vigueur en 2018, confère aux organisations du secteur aérien la responsabilité de protéger les données personnelles, les obligeant à notifier leur autorité nationale de protection des données en cas de violation dans un délai imparti (ex : 72h pour la CNIL, en France). Le RGPD préconise l’inventaire des accès à l’organisation, des interconnexions avec l’extérieur, et la mise à jour régulière de ces inventaires pour identifier les points de sécurisation.

Pour anticiper les risques de cybersécurité, il est essentiel d’adopter une approche proactive en sensibilisant aux menaces et en atténuant les risques. Cela implique la mise en place de mesures techniques telles que les pare-feu, antivirus et sauvegardes des données, ainsi que l’application rigoureuse de processus et procédures, soumis à des tests réguliers. De plus, rester informé sur les dernières menaces spécifiques au secteur aérien permet de renforcer les capacités de protection de l’organisation.

Analyse des chiffres recensés par le CERT-SysDream sur le secteur aérien en 2023

764 cyberattaques recensées sur le secteur aérien en 2023

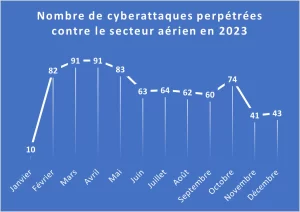

Au cours de l’année 2023, l’analyse approfondie des données relatives aux cyberattaques visant le secteur aérien révèle des tendances intrigantes et des variations mensuelles significatives. En janvier, le secteur a enregistré 10 incidents, marquant un début d’année relativement calme. Cependant, cette quiétude a été rapidement perturbée, avec une augmentation notable en février (82) et mars (91), suggérant une intensification des activités malveillantes. Les mois d’avril, mai et juin ont maintenu une certaine stabilité, bien que le nombre d’attaques ait légèrement diminué en juin (63). La période estivale a été marquée par une baisse continue, avec 64 attaques en juillet, 62 en août, et 60 en septembre. Cependant, le dernier trimestre de l’année a vu une augmentation progressive, avec une pointe en octobre (74) suivie d’une légère diminution en novembre (41) et décembre (43).

Parmi les 764 attaques cyber recensées sur le secteur aérien en 2023, nous pouvons les classer principalement en deux types : les attaques par Déni de Services Distribués (DDoS), et les attaques par ransomwares, comme l’indiquent les chiffres suivants :

- Attaques par Déni de Services Distribués (DDoS) : 679 attaques

Les chiffres détaillés indiquent clairement que les attaques par Déni de Services Distribués ont constitué l’écrasante majorité des incidents, totalisant 679 cas. Ces attaques visent à submerger les systèmes informatiques des compagnies aériennes en saturant leurs serveurs de trafic, entravant ainsi la disponibilité des services. L’ampleur de ces attaques souligne la nécessité critique pour les acteurs du secteur aérien de renforcer leurs défenses contre les assauts DDoS afin de maintenir des opérations fluides et sécurisées.

- Attaques par ransomwares : 52 attaques

Les attaques par ransomwares, au nombre de 52, représentent une menace significative pour le secteur aérien. Ces cybercriminels utilisent des logiciels malveillants pour chiffrer les données sensibles des compagnies aériennes, exigeant ensuite le paiement d’une rançon en échange de la restitution des informations.

À la fin du mois de mai 2023, une vulnérabilité de sécurité (CVE-2023-34362) a été identifiée dans le produit MOVEit de Progress Software. Cette faille a été exploitée par de nombreux acteurs malveillants, leur accordant un accès non autorisé à des données sensibles, et le secteur aérien n’a pas été épargné par cette dernière.

Ces attaques ont des implications graves, non seulement en termes de perturbation opérationnelle, mais aussi de risques financiers considérables. De plus, elles engendrent une perte de confiance indéniable de la part des clients envers la compagnie aérienne, qui craignent que leurs données personnelles ne soient une nouvelle fois dérobées. La nature hautement stratégique et sensible des données dans le secteur aérien en fait une cible de choix pour les attaques par ransomwares.

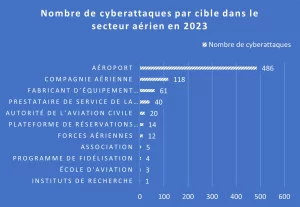

Les principales cibles sont les aéroports : 486 sur 764, soit 64%

L’analyse des cibles spécifiques des cyberattaques perpétrées contre le secteur aérien en 2023 met en lumière une concentration significative sur certaines entités clés. Les résultats révèlent que les aéroports ont été les cibles prédominantes, enregistrant un total de 486 attaques sur les 764 recensées, représentant ainsi 64% du total.

L’examen approfondi des principales cibles des cyberattaques dans le secteur aérien en 2023 offre un aperçu symbolique et stratégique des motivations des attaquants. Les aéroports, en tant que centres névralgiques du transport aérien, représentent bien plus qu’une simple infrastructure physique. Ils sont le symbole de la connectivité mondiale et de la mobilité, faisant d’eux des cibles privilégiées pour des attaquants cherchant à déstabiliser, faire perdre en confiance, ou à exercer une pression géopolitique.

Les compagnies aériennes, comme évoquées précédemment, en tant qu’acteurs essentiels dans le transport de personnes et de biens à travers les frontières, sont des cibles stratégiques pour des attaquants cherchant à dérober les données d’individus spécifiques.

Les fabricants d’équipements d’origine, avec leur rôle crucial dans la conception et la production de technologies aéronautiques, représentent une cible attractive pour ceux qui cherchent à perturber les chaînes d’approvisionnement, ou encore voler des données de propriétés intellectuelles (commerciales, industrielles…) comme observé par le CERT-SysDream au cours de différentes campagnes sur le secteur aérien durant l’année 2023.

Le type d’attaque principal est le DDoS : 679 sur 764, soit 89%

L’analyse des données révèle que les attaques de ransomware et de Déni de Service Distribué (DDoS) dominent le paysage des cyberattaques dans le secteur aérien en 2023 en raison de motivations et de conséquences spécifiques.

Les attaques de ransomware (52) sont particulièrement répandues en raison de leur rentabilité potentielle pour les cybercriminels. En ciblant des entités du secteur aérien, les attaquants cherchent à paralyser les opérations critiques en chiffrant les données et en demandant des rançons substantielles. Les conséquences financières et opérationnelles dévastatrices incitent les acteurs malveillants à exploiter cette méthode lucrative, mettant en danger la continuité des opérations aériennes.

Les attaques DDoS (679) sont privilégiées en raison de leur capacité à perturber massivement et « facilement » les opérations normales. De plus, elles sont facilement réalisables, et font beaucoup de « bruit », et donc sont intéressantes pour des petits groupes qui cherchent à déstabiliser rapidement tout en faisant parler d’eux. Les acteurs derrière ces attaques cherchent aussi parfois à submerger certaines infrastructures, entraîner des temps d’arrêt, des retards de vol et des perturbations opérationnelles.

Victimologie

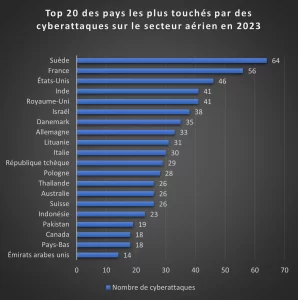

- Le principal pays victime est la Suède : 64 attaques

- La France est le second pays le plus touché : 56 attaques

L’analyse des pays les plus ciblés dans les cyberattaques au sein du secteur aérien en 2023 révèle une complexité multidimensionnelle. La Suède, ayant été le pays le plus ciblé par des attaques en 2023 avec 64 attaques, peut être perçue comme une cible privilégiée en raison de sa position neutre, la rendant stratégiquement importante pour les acteurs cherchant à déstabiliser l’Europe. Une grande partie des attaques subies par la Suède est également liée à une provocation blasphématoire survenue en juin 2023, déclenchant la vengeance de plusieurs groupes cybercriminels à l’égard de sites web suédois.

La France, avec 56 attaques, reflète une tendance similaire, étant un acteur clé de l’OTAN et ayant une influence significative dans la géopolitique mondiale, notamment par le biais des aides en armement qu’elle a pu envoyer à l’Ukraine.

Les États-Unis, le Royaume-Uni, l’Inde et Israël, tous ciblés à des degrés divers, montrent une dynamique complexe de rivalités et d’alliances. Les attaques contre ces nations pourraient être liées à des enjeux géopolitiques plus larges, à des tensions diplomatiques ou à des rivalités économiques. Dans le contexte de la guerre entre l’Ukraine et la Russie, les cyberattaques visant le Danemark, l’Allemagne, la Lituanie et l’Italie pourraient refléter une stratégie plus large d’acteurs russophones visant à affaiblir les alliés occidentaux de l’Ukraine.

Les cyberattaques deviennent ainsi un prolongement des tensions géopolitiques, une arène où les acteurs cherchent à s’affirmer et à exercer leur influence dans un monde de plus en plus interconnecté.

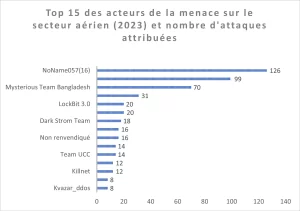

Le principal acteur de la menace est NoName057(16) : 126 cyberattaques sur 764

Le groupe de la menace NoName057(16) est un groupe d’hacktivistes pro-russes qui soutient la Russie depuis mars 2022. Il opère aux côtés d’autres groupes tels que Killnet, partageant des sympathies similaires envers la Russie. NoName057(16) est surtout connu pour ses attaques par déni de service distribuées (DDoS), une méthode qu’il a perfectionnée en industrialisant le processus grâce à un projet communautaire baptisé le « DDosia project », lancé sur Telegram début 2022.

Surveillance du DDosia project créé par le groupe de la menace NoName057(16)

Au cours de ses attaques, le groupe NoName057(16) cible principalement les pays membres de l’OTAN et de l’UE qui soutiennent activement l’Ukraine dans le conflit russo-ukrainien. Parmi les attaques notables, le groupe a perturbé les sites web gouvernementaux polonais après que la Pologne a officiellement reconnu la Russie comme un État soutenant le terrorisme. Le secteur financier danois et les sites web des candidats à l’élection présidentielle tchèque de 2023 ont également été pris pour cible.

L’approche de NoName057(16) repose sur l’utilisation de Telegram pour revendiquer la responsabilité de ses attaques et mobiliser ses partisans. Bien que le groupe ne soit pas techniquement sophistiqué, sa capacité à orchestrer des attaques DDoS de manière rapide et coordonnée démontre son efficacité dans la perturbation des services en ligne. En outre, le groupe récompense financièrement ses contributeurs les plus actifs.

Pour cela, le groupe de menace a mis en place un système de rétribution en crypto-monnaie, une pratique qui renforce son modèle de fonctionnement. Ce système de rémunération vise à motiver et récompenser les participants actifs dans le cadre du « DDosia Project » mis en place par le groupe.

Enfin, la menace posée par NoName057(16) est renforcée par sa capacité à évoluer et à diversifier ses tactiques. En portant une attention particulière aux pays critiquant l’invasion de l’Ukraine par la Russie, le groupe demeure une menace relative et surtout bruyante dans le contexte géopolitique actuel.

Pour aller plus loin : campagne cyber majeure de 2023 dans le secteur aérien

La plus grande campagne recensée en 2023 contre le secteur aérien a eu lieu le 19 février. Menée par le groupe Mysterious Team Bangladesh, cette campagne a pris la forme d’une attaque par déni de service (DDoS) ciblant les sites web de vingt-trois aéroports suédois. L’ampleur de cette attaque a entraîné des perturbations majeures dans les services en ligne de ces compagnies.

La motivation derrière cette attaque a été invoquée en réaction à l’incident où un Irakien résidant en Suède avait incendié un exemplaire du Coran devant la mosquée centrale de Stockholm. L’utilisation de la cause « for burning Quran » souligne comment les motivations idéologiques et les événements sociopolitiques peuvent être exploités comme prétextes pour des attaques cyber.

En résumé, l’analyse de la cybermenace dans le secteur aérien pour l’année 2023 met en évidence :

- 764 cyberattaques recensées sur le secteur aérien en 2023

- La majorité des attaques sont des attaques par DDoS (679) puis par ransomware (52)

- Le principal pays victime est la Suède (64 attaques) suivie de la France (56 attaques)

- Le principal acteur de la menace est NoName057(16) : 126 cyberattaques sur 764

- Les principales cibles sont les aéroports : 486 sur 764, soit 64%

SysDream, filiale cybersécurité de Hub One, vous accompagne dans la gestion du risque cyber de votre système informatique. SysDream met à votre disposition (que vous soyez client ou non) une équipe d’experts spécialisés dans la réponse aux incidents et l’investigation numérique pour contenir un incident de sécurité informatique, y remédier et enquêter sur les sources de l’attaque.

N’ATTENDEZ PAS D’ÊTRE ATTAQUÉS ! Contactez SysDream

https://sysdream.com/audit-conseil/ris-reponse-incidents-securite/