Cyberdéfenseurs vs Cyberattaquants

11 avril 2018

Pourquoi avons-nous été victimes d’une cyberattaque ? Derrière cette question simple, dirigeants et décisionnaires cherchent à comprendre une situation dans laquelle ils se sont trouvés et espèrent ainsi pouvoir en tirer des leçons permettant d’éviter que cela ne se reproduise. Il est toujours intéressant, dans le cadre des retours d’expériences, de comprendre ce qui motive les crises et ainsi en connaître les finalités.

Quelles sont les motivations des cyberattaquants ?

Selon l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information), on identifie six grandes motivations dans la démarche des cyberattaquants :

- Les cybermercenaires : Ils sont motivés par le gain financier. Ils se mettent au service du plus offrant afin de réaliser une attaque en agissant seuls ou en groupe ;

- Les idéologistes : On parlera d’hacktivistes, de cyberterroristes ou de cyberpatriotes. Ils se battent pour une cause, un idéal ;

- Les Etats : Il s’agit d’unités spécialisées dont les missions touchent souvent au « secret défense » ou à la protection de la nation et des intérêts économiques du pays ;

- Les script-kiddies : Il s’agit généralement de néophytes qui utilisent des outils déjà existants et qui exploitent des scripts pour infiltrer des sites ou des outils ;

- Les hackers techniques : Il s’agit là d’experts du hacking, généralement des développeurs ou des programmeurs qui maitrisent l’environnement informatique ;

- Les hackers pathologiques : Ce sont des salariés déçus, un ancien collaborateur revanchard ou encore un client mécontent, une motivation à ne pas négliger car elle sous-entend une très bonne connaissance des systèmes d’informations ciblés.

Une fois les différentes motivations identifiées, il est judicieux de s’intéresser également à un autre prisme pour véritablement comprendre une cyberattaque.

Quelles sont les finalités poursuivies par les cyberattaquants ?

- Espionnage : Il s’agit là de vol de secret industriel, de stratégie commerciale ou de documentation financière. Le vol d’information ou de données reste une finalité stratégique pour un concurrent ou pour un état ;

- Pré positionnement (invasion) : Il s’agit dans ce cas de préparer une attaque massive ou une invasion rapide d’un SI en positionnant des « actifs dormants » qui s’activeront le jour J et qui serviront alors de porte d’entrée ;

- Agitation-propagande : On cherche à déstabiliser son adversaire en revendiquant des démarches, politisées ou non. Il s’agit de prosélytisme d’une théorie X ou Y afin de manipuler une opinion plus ou moins large ;

- Destruction : Il s’agit là clairement de la volonté de nuire en détruisant les systèmes d’information d’un concurrent ou d’un ennemi ;

- Fraude : Ici l’on vise à camoufler des biens mal acquis pour pouvoir, dans un second temps, blanchir le gain obtenu ;

- Neutralisation : La finalité recherchée consiste à bloquer les systèmes d’information. Rendre un SI inopérant peut permettre de favoriser un concurrent ou un rival.

Toutefois, il est à noter qu’à un profil d’attaquant peuvent correspondre plusieurs finalités et ainsi plusieurs finalités peuvent être poursuivies dans le cadre d’une seule cyberattaque ! On peut tout à fait imaginer un attaquant demander une rançon à une entité pour des données volées alors que le but réel serait la destruction de ces données (c’est notamment le cas du ransomware Petya).

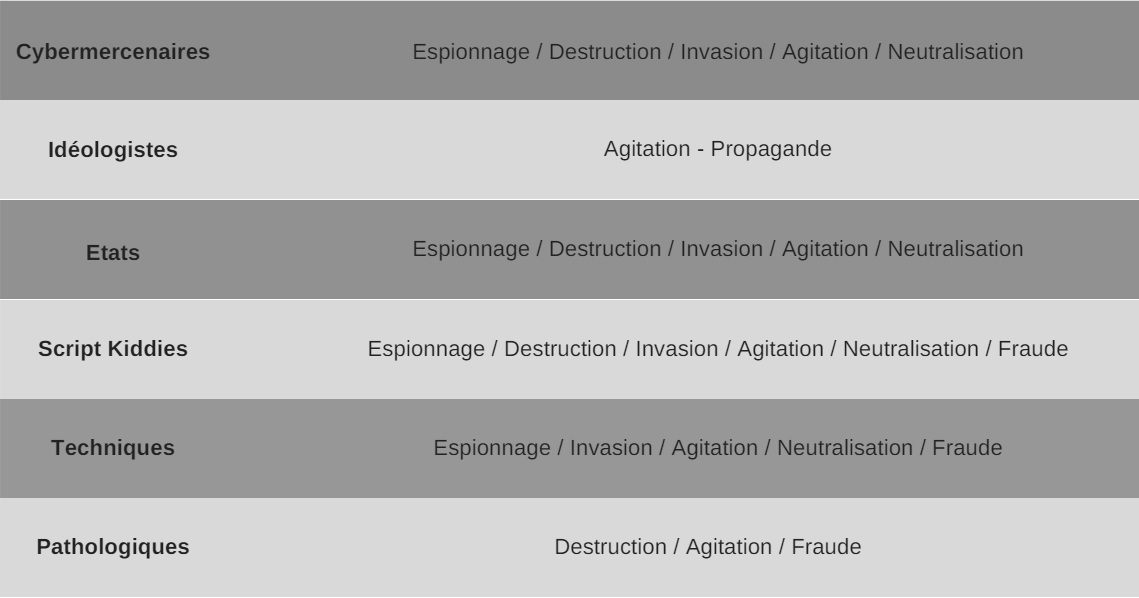

A titre informatif, voici différentes possibilités de liens entre motivations et finalités réelles des cyberattaquants :

Il est donc important de bien prendre en compte toutes les dimensions – et ainsi toutes les finalités possibles – auxquelles nous sommes tous exposés lors d’une cyberattaque. Mais il faut également savoir prendre du recul pour ne pas subir un effet « tunnel » en se focalisant sur une seule et unique finalité : c’est une partie d’échecs opposant l’homme à l’homme, le système d’information reste un support.